위의 리스트 중 현 VPC에서 다른 네트워크와 연결되는 과정을 알아 보도록 하겠습니다.

먼저 VPC Peering에 대해 알아보도록 합시다.

VPC Peering이란, 인터넷을 통하지 않고 다른 VPC와의 연동을 하기 위한 연결방법입니다.

예를 들어 밑에 왼쪽이 재무부서용 VPC, 오른쪽이 회계부서용 VPC라고 할 때,

서로의 리소스들을 접근해야 할 경우가 있을겁니다.

하지만, 각 데이터들이 인터넷망을 타고가면 안 되는 내부정보들이기 때문에

이럴 경우에 VPC Peering을 통해 망을 연결하고 내부망 통신을 할 수 있는 것 입니다.

VPC Peering은 Route Table과 Security Group NACL 등 모두를 연결하고자 하는 부분에 맞게

지정하여서 실제 필요한 서버들의 통신만 할 수 있도록 구성할 수 있습니다.

하지만 VPC Peering은 각 연결끼리만 통신이 되기 때문에

A-B, B-C가 Peering이 각각 되어있다고 해서 A-C 통신이 되지는 않습니다.

따라서 모두가 통신해야되게 구성할 경우에는 각각 Peering을 모두 만들어 주어야 합니다.

하지만, 이와 같은 Peering이 너무 많아지거나, 각 VPC들의 Peering을 Mesh구조로 해야 한다면,

VPC가 10개일 경우 10 * 9 /2 = 45개의 VPC Peering을 관리해야 합니다.

이렇게 너무 많은 네트워크 연결을 관리해야 할 경우,

Transit Gateway를 사용하여 중앙에서 하나의 Gateway를 통해서 이를 모두 해결할 수 있습니다.

이러한 서비스의 예로는 인증 용도의 VPC를 통해 중앙 집중식 리소스에 액세스하거나

혹은 로깅을 중앙화 하기 위한 구조를 만들려고 한다면, Transit Gateway를 사용해야 합니다.

이제 On Premise와의 연동에 관한 부분을 알아보도록 하겠습니다.

첫번째는 VPN을 통한 연동입니다.

인터넷 망을 통해 통신하면, 아무래도 보안적인 부분이 망설여지게 됩니다.

VPN과 DX를 통해서 온프레미스와 프라이빗 망처럼 통신할 수 있게 됩니다.

먼저 데이터 센터의 VPN 장비를 Customer Gateway라고 부르게 됩니다.

그리고 AWS의 VPC에 VPN이나 DX와 통신할 수 있게 Virtual Private Gateway를 정의하고

이 두개의 Gateway를 IPSec Tunnel을 생성하여 통신을 가능하게 합니다.

하나의 VPN 연결당 터널은 이중화를 위해 두개가 생성됩니다.

그러나 장비에 따라서 Active - StandBy 형태로 구성되는 경우도 존재합니다.

더군다나, VPN은 어쨌든, 인터넷망을 통해 통신이 이루어지는 것이기 때문에 서비스의 안정성이 떨어질 수 있습니다.

따라서 VPN의 경우 굉장히 많은 데이터를 정해진 시간안에 보낸다던지, 원하는 latency를 보장받고자 하는 서비스에는 적합하지 않습니다.

이런 경우에는 전용선을 사용해야 합니다.

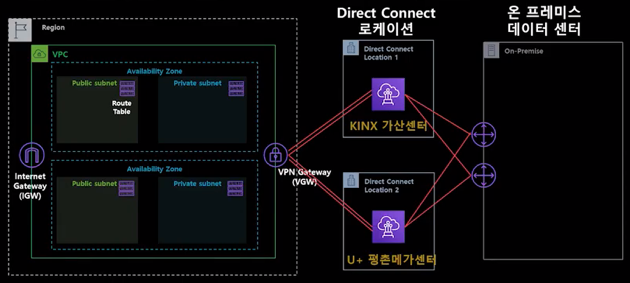

AWS의 전용선 서비스인 Direct Connect를 알아 봅시다.

Direct Connect는 AWS의 실제 장비와 연동을 하는 것이며,

Direct Connect Location이라고 하는 AWS 네트워크 파트너사인 KINX나 U+의 데이터센터와 연결을 통해 진행됩니다.

보통은 이중화를 위해 두개 센터와 모두 연결을 진행합니다.

Direct Connect 연동은 기본적으로 1G, 10G가 있으나 1G 밑의 대역 대도 역시나 신청이 가능합니다.

VPN 연동하는 방법과 유사합니다 AWS 콘솔에서 KINX 혹은 U+ 어느 파트너사와 연결할지 고르시고 진행하면,

Direct Connect Location에 있는 장비 어떤 몇번 랙에 꽂아서 구성해야 하는지에 대한 파일을 받으실 수 있습니다.

이후 파트너사와 같이 이 부분을 진행하시면 쉽게 Direct Connect 구성을 진행하실 수 있습니다.

자신의 VPC와 다른 네트워크와 연동하는 서비스들에 대해 간략하게 알아보았습니다.

다음은 Security Group, NACL, EIP, Route53에 대해 알아보도록 하겠습니다.

'AWS Intro > AWS Network Intro' 카테고리의 다른 글

| AWS Network Intro - Elastic Load Balancer (1) | 2020.01.21 |

|---|---|

| AWS Network Intro - Security Group, NACL, EIP, Route53 (0) | 2020.01.20 |

| AWS Network Intro - Route Table, VPC EndPoints, Private Link (0) | 2020.01.19 |

| AWS Network Intro - CIDR, Subnet (1) | 2020.01.19 |

| AWS Network Intro - VPC, AZ, Region (0) | 2020.01.19 |